Riesgos de Seguridad de la Información

Con el objetivo de cada día ser más eficientes en los diferentes procesos y gestiones, la automatización de estos es cada día más requeridos en diferentes sectores y ámbitos, una de estas sin duda es la seguridad de la información; el cual no solo busca la restricción en su acceso para generar su disponibilidad en diferentes niveles de permisos, sino también en asegurar lo que hay detrás a nivel de infraestructura tecnológica que utiliza para preservar su existencia.

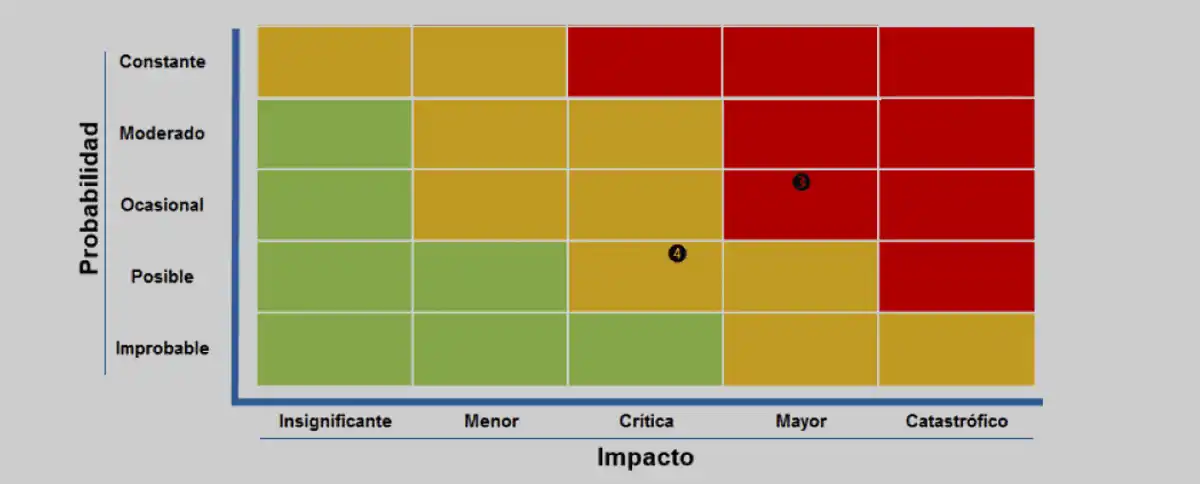

Como una herramienta de gestión disponible para las diferentes organizaciones, se cuenta con la gestión de riesgos de seguridad de la información a través de una matriz donde parte de sus componentes de gestión es denominado mapa de riesgos, el cual permite clasificar los riesgos o alguna de sus ramas (ejemplo: causas raíces) en puntos discretos donde generalmente están representados por numeración y/o letra y/o aspecto cualitativo (ejemplo: Alto, Medio, Bajo) y un punto colorimétrico (ejemplo: Rojo para alto, Amarillo para Medio y Verde para bajo). Sin embargo, ¿Cómo uno puede saber qué numeración o cualidad brindar a sus variables para generar un mapa de riesgos óptimo? Para esto último se brinda algunos pasos a considerar previamente para la elaboración del mapa de riesgos de Seguridad de la Información.

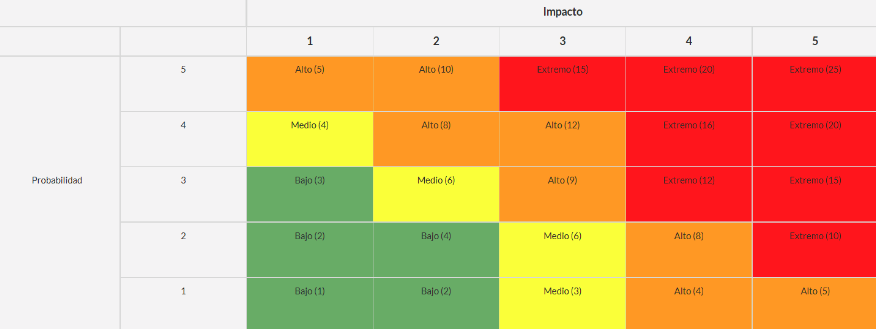

- Establecimiento de entradas: Se busca establecer los parámetros con el que se evaluará los riesgos detectados, así como también la lógica de resultado. Ejemplo: Se establece variables Probabilidad e impacto como entradas debido a que el primero me indica la frecuencia con que mi posible universo de riesgos de Seguridad de la Información pueda ocurrir mientras que el impacto es lo que de forma más rápida me permite comprender el perjuicio o beneficio que obtendría en caso de materialización del riesgo. A su vez el impacto puede subdividirse por los criterios de disponibilidad, integridad y confidencialidad.

- Establecimiento de valores en las entradas: En este se busca la mejor forma de asociar un valor numérico o aspecto cualitativo en las entradas. Ejemplo: Para la frecuencia podemos establecer valores numéricos referenciales 1,3,5,10,15. Se considera este tipo de ascenso debido a que lo que normalmente se estima del universo de riesgos es que sean más los riesgos de baja probabilidad (1 y 3) comparados a los de alta probabilidad. Se establece como posibles valores cualitativos para las subdivisiones de impacto (disponibilidad, integridad y confidencialidad) las palabras muy bajo, medio, alto, muy alto, critico debido a que se requiere tener una mejor clasificación en los riesgos altos por la experiencia que a pesar de que quizás sean los menos frecuentes son los que de materializarse traen perjuicios de muy alto nivel a la organización.

- Establecimiento de resultado: Se consideran los criterios para establecer un resultado por cada combinación de las variables. Estos pueden obedecer criterios matemáticos (Por ejemplo, que sea igual al valor numérico entre probabilidad e impacto. En caso ambas variables sean numéricos). En caso una de ellas no sea numérico se puede realizar la equivalencia de valor cualitativo a cuantitativo (Ejemplo: Para impactos muy bajos sus equivalentes se establecen en 1 y 2 respectivamente. Se realiza lo mismo con los otros valores cualitativos), de esta forma se puede realizar la evaluación bajo un cálculo matemático (Ejemplo: Evaluación de riesgo igual a probabilidad por impacto y el impacto total es la suma de los impactos de cada una de sus subdivisiones disponibilidad, integridad y confidencialidad). Adicionalmente, se puede establecer criterios colorimétricos para los resultados de la evaluación (Ejemplo rojo si el resultado supera el valor numérico de 10).

Complementando lo anterior se puede establecer el resultado sin necesidad de tener criterios matemáticos, basta con conocer por cada combinación de variables de entrada, el resultado, lo mismo para su color respectivo. Esto último se puede obtener al establecer un mapa de calor.

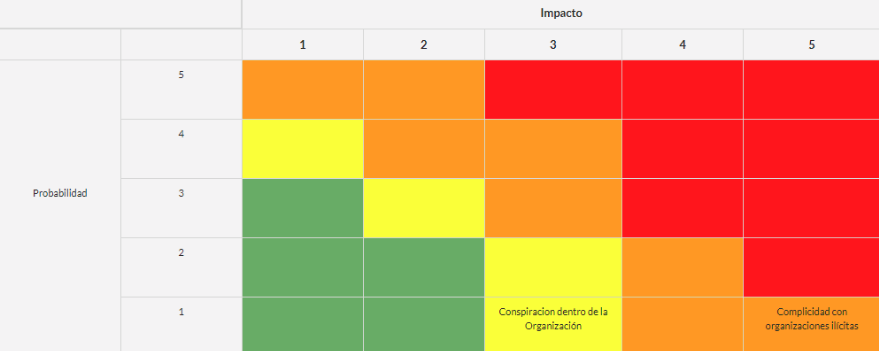

Cuando ya se tiene determinado el modelo de la evaluación a través de un mapa de riesgo de seguridad de la información. El resto corresponde a identificar los riesgos de seguridad de la Información para poder clasificarlos en una de las casillas del mapa de riesgo. Por ejemplo, de identificar los riesgos:

- Conspiración dentro de la organización.

- Complicidad con organizaciones ilícitas.

Estos se pueden agrupar en las casillas de riesgos de seguridad de la Información dentro del mapa de riesgos:

De este modo la organización puede identificar los distintos riesgos de seguridad de la información para que sean estos o también sus causas los que originen una clasificación dentro de una de las casillas del mapa de riesgos y así logren tener una visibilidad rápida e intuitiva con la finalidad de establecer decisiones del tratamiento de los riesgos en caso lo ameriten.

Software GRC-Tools: Mitigar riesgos de seguridad de la información

Sea cual sea la estrategia empleada, será necesario el uso de tecnología que permita hacer más eficiente el Sistema de Gestión de Riesgos de seguridad de la información, sean estos riesgos del tipo que sean. Para ello, GRC Tools provee a las organizaciones de tecnología y buenas prácticas basadas en la experiencia de más de 25 años, ayudando a empresas de todo el mundo a ser más eficientes, ágiles y sostenibles.

Gracias a las herramientas adecuadas, como el software para la gestión de riesgos de Seguridad de la Información GRCTools, es posible automatizar y sistematizar esta metodología de acuerdo con la organización y reducir en gran medida los recursos necesarios para su utilización.

Puede inscribirse en la demostración semanal que celebramos de forma gratuita para conocer el sistema y resolver las dudas que puedan surgir en este enlace.

- Prevención de riesgos de ciberseguridad: Tácticas efectivas

- Cumplimiento en la Cadena de Suministro: Riesgos y Controles Eficaces

- ¡No te pierdas el ESG Innova Group Summit IV!

- ¿Cuáles son los elementos que desarrollan los componentes del modelo de capacidades de GRC?

- Riesgos de Terceras Partes en la Cadena de Suministro: Estrategias de Gestión

¿Desea saber más?

Entradas relacionadas